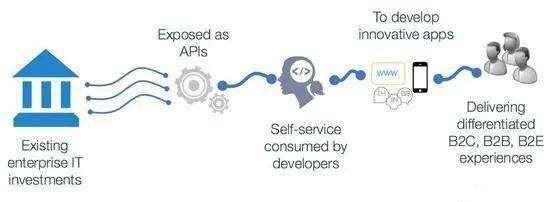

在數(shù)字化轉(zhuǎn)型浪潮席卷全球的當下,企業(yè)IT的角色已從傳統(tǒng)的成本中心和支持部門,躍升為驅(qū)動業(yè)務(wù)創(chuàng)新與增長的核心引擎。這一轉(zhuǎn)變深刻地重塑了企業(yè)的技術(shù)架構(gòu)、業(yè)務(wù)流程乃至商業(yè)模式,其中,API(應(yīng)用程序編程接口)經(jīng)濟的蓬勃發(fā)展尤為關(guān)鍵。API作為連接系統(tǒng)、數(shù)據(jù)與服務(wù)的“數(shù)字粘合劑”,正將企業(yè)內(nèi)外部的能力高效、靈活地編織在一起,催生出全新的產(chǎn)品、服務(wù)與生態(tài)。隨著API的爆炸式增長與復(fù)雜化,其暴露的攻擊面也隨之擴大,互聯(lián)網(wǎng)安全服務(wù)的內(nèi)涵與邊界正被這場由IT驅(qū)動的業(yè)務(wù)轉(zhuǎn)型所重新定義。

一、 API經(jīng)濟:業(yè)務(wù)敏捷性與創(chuàng)新的催化劑

API經(jīng)濟的本質(zhì)是能力的模塊化、標準化與開放化。企業(yè)通過API將內(nèi)部的核心功能——如支付、身份驗證、數(shù)據(jù)查詢、物流跟蹤等——封裝成可復(fù)用的服務(wù),不僅加速了內(nèi)部不同部門或系統(tǒng)間的集成(提升運營效率),更能夠安全、可控地向外部合作伙伴、開發(fā)者乃至客戶開放,從而:

- 構(gòu)建生態(tài)平臺:例如,金融機構(gòu)開放API允許金融科技公司在合規(guī)框架內(nèi)接入賬戶、支付功能,共同開發(fā)創(chuàng)新金融產(chǎn)品。

- 創(chuàng)造新收入流:將數(shù)據(jù)或計算能力作為API服務(wù)進行售賣,形成新的“即服務(wù)”(XaaS)商業(yè)模式。

- 提升客戶體驗:通過API無縫集成第三方最佳服務(wù)(如地圖、通信、AI分析),快速增強自身應(yīng)用的功能與用戶體驗。

企業(yè)IT部門在此過程中,從API的設(shè)計、治理、運維到計量計費,扮演著核心架構(gòu)師與運營者的角色,直接驅(qū)動著業(yè)務(wù)價值的實現(xiàn)。

二、 安全挑戰(zhàn)升級:API安全成為新戰(zhàn)場

隨著業(yè)務(wù)邏輯越來越多地由API承載和傳遞,API自身也成為了網(wǎng)絡(luò)攻擊的首要目標。傳統(tǒng)的以網(wǎng)絡(luò)邊界防護為中心的安全模型在API經(jīng)濟下面臨嚴峻挑戰(zhàn):

- 攻擊面無形擴張:每一個公開或?qū)?nèi)的API都是一個潛在的入口。攻擊者不再只瞄準Web前端,而是直接探測和攻擊業(yè)務(wù)邏輯API。

- 業(yè)務(wù)邏輯濫用風險:攻擊者可能通過合法API調(diào)用,進行數(shù)據(jù)爬取、資源濫用(如薅羊毛)、業(yè)務(wù)欺詐(如利用優(yōu)惠券API漏洞)等,這些行為難以被傳統(tǒng)的防病毒或防火墻識別。

- 敏感數(shù)據(jù)泄露:API往往是數(shù)據(jù)傳輸?shù)耐ǖ溃划數(shù)臋?quán)限設(shè)計、過度的數(shù)據(jù)暴露、配置錯誤都可能導(dǎo)致大規(guī)模敏感數(shù)據(jù)(用戶個人信息、商業(yè)數(shù)據(jù))泄露。

- 供應(yīng)鏈風險:企業(yè)依賴大量第三方API,任何一個供應(yīng)商API的安全漏洞都可能成為入侵企業(yè)內(nèi)部的跳板。

因此,互聯(lián)網(wǎng)安全服務(wù)的焦點必須從“保護網(wǎng)絡(luò)邊界”深化到“保護業(yè)務(wù)邏輯與數(shù)據(jù)流”,API安全成為了整個安全體系的基石。

三、 重新定義互聯(lián)網(wǎng)安全服務(wù):融合、智能與左移

為應(yīng)對API經(jīng)濟下的安全挑戰(zhàn),企業(yè)IT驅(qū)動的安全服務(wù)范式必須進行根本性革新:

- 深度融合業(yè)務(wù)與開發(fā)(DevSecOps for API):安全必須“左移”,深度融入API的全生命周期管理。從API設(shè)計階段就納入安全規(guī)范(如身份認證、授權(quán)、數(shù)據(jù)脫敏),在開發(fā)、測試環(huán)節(jié)進行自動化安全掃描(如OWASP API Security Top 10漏洞檢測),在運維階段實現(xiàn)持續(xù)監(jiān)控與異常行為分析。安全團隊需要與業(yè)務(wù)、開發(fā)團隊緊密協(xié)作,理解業(yè)務(wù)上下文,才能制定有效的API安全策略。

- 從靜態(tài)防護到動態(tài)智能防護:傳統(tǒng)的基于簽名的防護(如WAF)對復(fù)雜的API攻擊往往失效。新一代API安全服務(wù)需要:

- 具備API發(fā)現(xiàn)與資產(chǎn)梳理能力:自動發(fā)現(xiàn)所有暴露的API(包括“影子API”和“僵尸API”),建立完整的API資產(chǎn)清單,這是安全管理的起點。

- 實施基于行為分析的威脅檢測:利用機器學(xué)習(xí)和用戶實體行為分析(UEBA),建立API正常調(diào)用的基準模型,實時識別異常流量、可疑參數(shù)、濫用模式以及低頻慢速攻擊。

- 實現(xiàn)細粒度的訪問控制與數(shù)據(jù)保護:基于精準的身份上下文(用戶、設(shè)備、應(yīng)用)、API端點、請求參數(shù)和數(shù)據(jù)內(nèi)容,實施動態(tài)的授權(quán)決策和數(shù)據(jù)過濾。

- 構(gòu)建API安全治理框架:企業(yè)需要建立統(tǒng)一的API安全治理策略,涵蓋:

- 身份與訪問管理(IAM)的現(xiàn)代化:廣泛采用OAuth 2.0、OpenID Connect、API密鑰、雙向TLS等標準,實現(xiàn)精細化的訪問控制。

- 統(tǒng)一的API網(wǎng)關(guān)與安全策略執(zhí)行點:通過集中式的API網(wǎng)關(guān)對所有API流量進行統(tǒng)一的安全策略編排、執(zhí)行、監(jiān)控和審計。

- 持續(xù)的合規(guī)與風險評估:確保API的設(shè)計與運行符合GDPR、PCI-DSS、等保2.0等法規(guī)要求,并對第三方API依賴進行持續(xù)的安全評估。

- 安全即服務(wù)(Security as a Service)的演進:面對復(fù)雜的技術(shù)棧和快速演變的威脅,許多企業(yè)會選擇與專業(yè)的云安全服務(wù)商或托管安全服務(wù)提供商(MSSP)合作。這些服務(wù)商提供云原生的、可擴展的API安全防護能力,將威脅情報、高級分析和專業(yè)響應(yīng)作為服務(wù)交付,幫助企業(yè)彌補安全人才與技能的缺口。

結(jié)論

企業(yè)IT驅(qū)動業(yè)務(wù)轉(zhuǎn)型的時代,API經(jīng)濟是核心脈絡(luò),而安全是其不可分割的DNA。互聯(lián)網(wǎng)安全服務(wù)正在被重新定義,從獨立的、外圍的“防護罩”,演進為內(nèi)生的、智能的、貫穿業(yè)務(wù)生命周期的“免疫系統(tǒng)”。企業(yè)必須將API安全置于戰(zhàn)略高度,通過技術(shù)、流程與組織的協(xié)同進化,構(gòu)建起適應(yīng)API經(jīng)濟特點的主動、縱深防御體系。唯有如此,才能在充分釋放API創(chuàng)新潛力的筑牢數(shù)字業(yè)務(wù)的信任基石,確保企業(yè)在激烈的市場競爭中行穩(wěn)致遠。